Новая виртуальная ОСь — 15.02.2018

DNALinux 0.50p

DNALinux 0.50p

Linux-дистрибутив с софтом для исследований по биоинформатике —  DNALinux 0.50p. Дистрибутив родом из

DNALinux 0.50p. Дистрибутив родом из  Аргентины, основан на Live-CD

Аргентины, основан на Live-CD  SLAX, который, в свою очередь, основан на

SLAX, который, в свою очередь, основан на  Slackware 10.1 (следующая версия 0.592 — на

Slackware 10.1 (следующая версия 0.592 — на  Xubuntu 8.04). Создатели —

Xubuntu 8.04). Создатели —  Genes Digitales и

Genes Digitales и  Университет Насьональ де Кильмес.

Университет Насьональ де Кильмес.

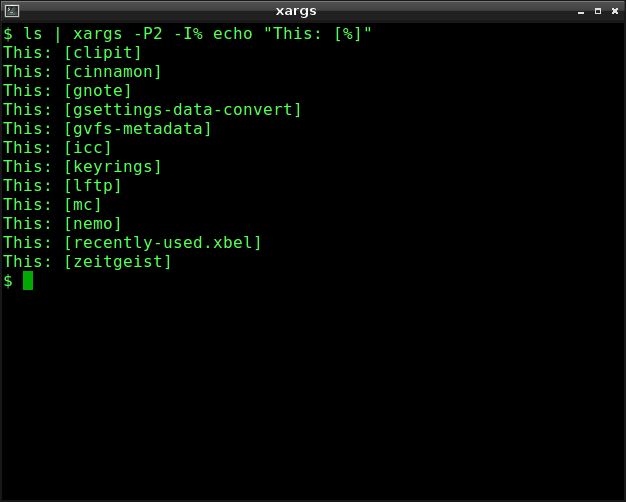

Делал так:

Показать

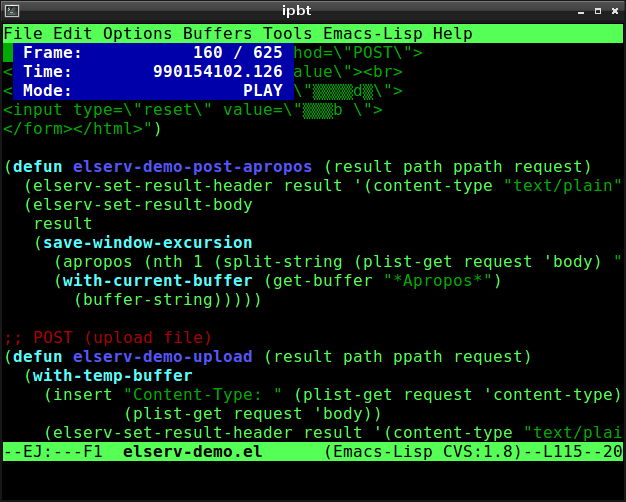

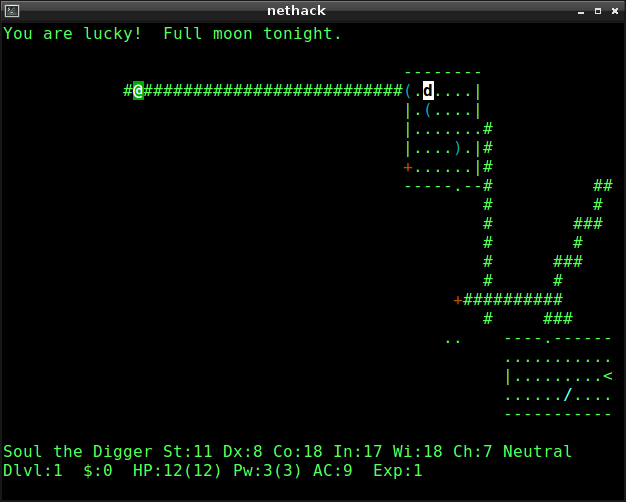

К сожалению, установки на жёсткий диск не предусмотрено (по крайней мере — быстрой и доступной не профессионалам), поэтому скрин снял с  VBox-виртуалки, запущеной прямо с Live-CD без UEFI. В загруженной системе залогинился рутом, поменял имя хоста (был ’slax’), создал юзера soul, от рута запустил KDE командой startx (так как у новых пользователей оформление графической среды не настроено и выглядит беднее). Для локализации KDE скачал файлы kde-i18n-ru-3.3.2-noarch-1.tgz, kde-i18n-ru-3.3.2-noarch-1.tgz.asc и kde-i18n-ru-3.3.2-noarch-1.txt с сайта с репами slackware, причём предустановленный браузер Konqueror и консольный wget (с ключём -no-check-certificate) с HTTPS работать отказались, выдавая всё время ошибки. Пришлось качать на ББ, затем аплоадить на мой сайт и скачать уже с него в виртуалку, выключив перенаправление на https. После запуска в консоли команды

VBox-виртуалки, запущеной прямо с Live-CD без UEFI. В загруженной системе залогинился рутом, поменял имя хоста (был ’slax’), создал юзера soul, от рута запустил KDE командой startx (так как у новых пользователей оформление графической среды не настроено и выглядит беднее). Для локализации KDE скачал файлы kde-i18n-ru-3.3.2-noarch-1.tgz, kde-i18n-ru-3.3.2-noarch-1.tgz.asc и kde-i18n-ru-3.3.2-noarch-1.txt с сайта с репами slackware, причём предустановленный браузер Konqueror и консольный wget (с ключём -no-check-certificate) с HTTPS работать отказались, выдавая всё время ошибки. Пришлось качать на ББ, затем аплоадить на мой сайт и скачать уже с него в виртуалку, выключив перенаправление на https. После запуска в консоли команды

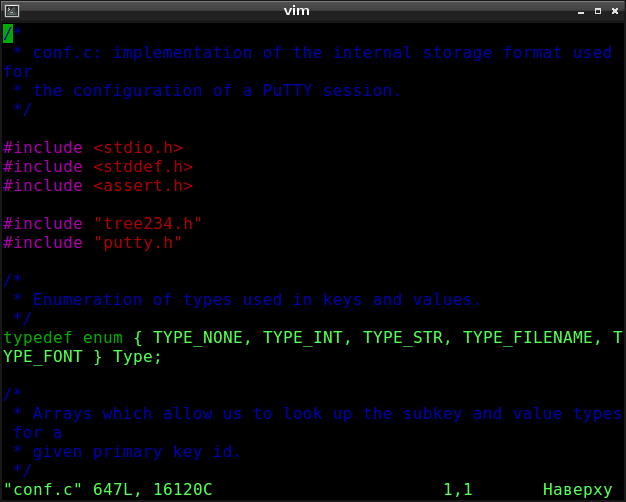

installpkg kde-i18n-ru-3.3.2-noarch-1.tgz

(можно ставить и через утилиту pkgtool) кеды научились в русский интерфейс. Затем по Alt + F2 запустил команду

kdesu -c 'cd /home/soul/ && konsole -ls' -u soul

Выполнив нужные мне действия и команды, снял скрин (консоль юзера soul’а в root’овой графической среде).

Хаки и трюки

Хаки и трюки Виртуалки

Виртуалки Сисьадминство

Сисьадминство BASH-скрипты

BASH-скрипты Парусные суда

Парусные суда Праздники

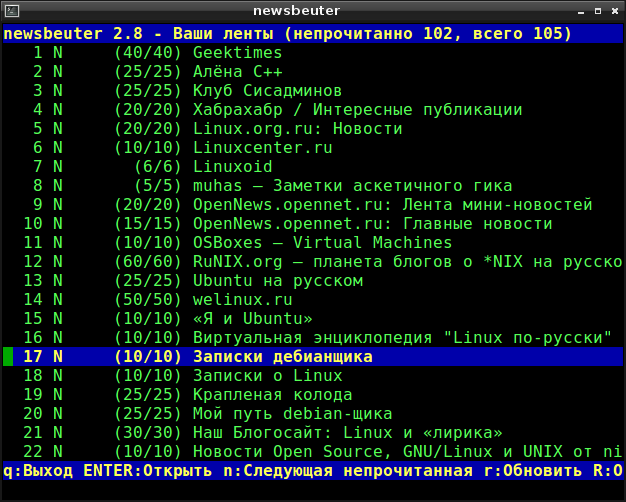

Праздники Моё чтиво

Моё чтиво Игра KSP

Игра KSP

Easy OS 0.7 (Pyro)

Easy OS 0.7 (Pyro) Puppy Linux Барри Каулера —

Puppy Linux Барри Каулера —  Easy OS 0.7 (Pyro).

Easy OS 0.7 (Pyro).

Quirky 8.4 (Xerus)

Quirky 8.4 (Xerus) Quirky 8.4 (Xerus).

Quirky 8.4 (Xerus).

Debian 9 в

Debian 9 в

Joli OS 1.2 (Robby)

Joli OS 1.2 (Robby) Joli OS 1.2.

Joli OS 1.2.

Франции намутили дистрибутив, основанный на убунте, подходящий для слабых нетбуков и старых компов. Затем это дело трансформировалось в Jolicloud, потом —

Франции намутили дистрибутив, основанный на убунте, подходящий для слабых нетбуков и старых компов. Затем это дело трансформировалось в Jolicloud, потом — VMware. Везде разрешение 640x480 и 800x600. Тогда выполнил sudo nano /etc/default/grub и раскомментировал/добавил строки:

VMware. Везде разрешение 640x480 и 800x600. Тогда выполнил sudo nano /etc/default/grub и раскомментировал/добавил строки: PC-BSD 10.0 (Joule)

PC-BSD 10.0 (Joule) TrueOS —

TrueOS —  PC-BSD 10.0 (Joule).

PC-BSD 10.0 (Joule).

Mate, но выбрал

Mate, но выбрал  KDE, оно локализовано нормально.

KDE, оно локализовано нормально. Doudou Linux 2.1 (Hyperborea)

Doudou Linux 2.1 (Hyperborea) Doudou Linux 2.1 Hyperborea.

Doudou Linux 2.1 Hyperborea.

Cintu 17.10

Cintu 17.10 Дистрибутив, основанный на

Дистрибутив, основанный на  Ubuntu, но с

Ubuntu, но с  Cinnamon’ом —

Cinnamon’ом —  Cintu 17.10. Пилит её Алексей «alv» Федорчук (

Cintu 17.10. Пилит её Алексей «alv» Федорчук (