Проброс событий в ClickHouse с использованием Vector

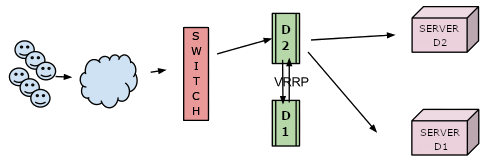

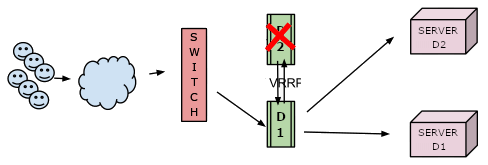

От устройства снаружи ИС на фронтальные балансировщики приходят сообщения в локейшн

/<device_location>/status

Файл журнала

/var/log/<device_access_log_file_path>.status.access.log

разбирается с помощью vector, пересылающий события на внутренний балансировщик. Между фронтальными и внутренними балансировщиками есть сетевая связность по порту TCP

<port>

Конфиг vector на фронтальных балансировщиках: Показать

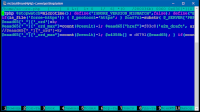

sources: device-status: type: "file" max_line_bytes: 1638400 include: - /var/log/<device_access_log_file_path>.status.access.log transforms: device-status_filter: type: "filter" inputs: - device-status condition: .message != "" device-status_transform: type: "remap" inputs: - device-status_filter source: | .message = parse_jsonI(.message) .message.traffic_source = .host . = .message sinks: sink_clickhouse: type: "clickhouse" inputs: - device-status_transform endpoint: "http://<inner_BGP_IP>:<port>" format: "json_as_string" healthcheck: enabled: false auth: strategy: "basic" user: "<clickhouse_DB_user>" password: "<clickhouse_DB_password>" database: "<clickhouse_DB>" table: "<clickhouse_table>"

Конфиг внутреннего балансировщика, пробрасывающего события в clickhouse: Показать

stream { include /etc/<path_to_balancer_config>/log-format-s.conf; upstream clickhouse8123 { server <clickhouse_BGP_IP>:8123; server <clickhouse_node1_IP>:8123 backup; server <clickhouse_node2_IP>:8123 backup; } server { listen <port>; proxy_pass clickhouse8123; access_log /var/log/<access_log_file_path> main_json_mini_s; error_log /var/log/<error_log_file_path>; } }

Команды clickhouse для создания БД, таблиц и представлений: Показать

# Создание БД CREATE DATABASE vector ON CLUSTER <cluster_name>; DROP TABLE IF EXISTS vector.device_status_logs ON CLUSTER <cluster_name>; # Создание таблицы CREATE TABLE vector.device_status_logs ON CLUSTER <cluster_name> ( 'message' String ) ENGINE = ReplicatedReplacingMergeTree('/сlickhouse/{cluster}/tables/validator_status_logs','{replica}') ORDER BY tuple(); DROP VIEW IF EXISTS vector.device_status_logs_view ON CLUSTER <cluster_name>; # Создание представления CREATE MATERIALIZED VIEW vector.device_status_logs_view ON CLUSTER <cluster_name> ( 'time_stamp' DateTime, 'req' String, 'req_body' String ) ENGINE = ReplicatedReplacingMergeTree('/clickhouse/{cluster}/tables/device_status_logs_view','{replica}') ORDER BY time_stamp SETTINGS index_granularity = 8192 AS SELECT parseDateTimeBestEffortOrNull(JSONExtractString(message, 'timestamp')) AS time_stamp, simpleJSONExtractRaw(message, 'req') AS req, simpleJSONExtractRaw(message, 'req_body') AS req_body FROM ( SELECT message FROM vector.device_status_logs );

Хаки и трюки

Хаки и трюки Виртуалки

Виртуалки Сисьадминство

Сисьадминство BASH-скрипты

BASH-скрипты Парусные суда

Парусные суда Праздники

Праздники Моё чтиво

Моё чтиво Игра KSP

Игра KSP Всякие системные и просто нужные компьютерные фичи. Настройка софта, иногда восстановление железа, и прочее, что входит в сферы интересов от эникейшика до «full stack admin’а». В придачу —

Всякие системные и просто нужные компьютерные фичи. Настройка софта, иногда восстановление железа, и прочее, что входит в сферы интересов от эникейшика до «full stack admin’а». В придачу —  В продолжение

В продолжение  Четвёртая часть о «доводке напильником» Эгеи.

Четвёртая часть о «доводке напильником» Эгеи.

блога,

блога,  RSS-ридера и

RSS-ридера и  Для целей «дистрособирательства» мне иногда нужно быстро русифицировать старые ОСи с разными рабочими столами. Иногда «родных» репозиториев для старых дистров уже нет, поэтому для KDE наскрёб несколько пакетов, пересобрал их и раскидал по архивам для будущего использования.

Для целей «дистрособирательства» мне иногда нужно быстро русифицировать старые ОСи с разными рабочими столами. Иногда «родных» репозиториев для старых дистров уже нет, поэтому для KDE наскрёб несколько пакетов, пересобрал их и раскидал по архивам для будущего использования. KDE 4 (kde4-l10n-ru.tar.gz)

KDE 4 (kde4-l10n-ru.tar.gz) Некоммерческий удостоверяющий центр Let’s Encrypt, контролируемый сообществом и предоставляющий сертификаты безвозмездно всем желающим, объявил о досрочном отзыве около двух миллионов TLS-сертификатов, что составляет около 1% от всех активных сертификатов данного удостоверяющего центра. Отзыв сертификатов инициирован из-за выявления несоответствия требованиям спецификации в применяемом в Let’s Encrypt коде с реализацией расширения TLS-ALPN-01 (RFC 7301, Application-Layer Protocol Negotiation). Несоответствие было связано с отсутствием некоторых проверок, выполняемых в процессе согласования соединений на базе TLS-расширения ALPN, применяемого в HTTP/2. Детальная информация об инциденте будет опубликована после завершения отзыва проблемных сертификатов.

Некоммерческий удостоверяющий центр Let’s Encrypt, контролируемый сообществом и предоставляющий сертификаты безвозмездно всем желающим, объявил о досрочном отзыве около двух миллионов TLS-сертификатов, что составляет около 1% от всех активных сертификатов данного удостоверяющего центра. Отзыв сертификатов инициирован из-за выявления несоответствия требованиям спецификации в применяемом в Let’s Encrypt коде с реализацией расширения TLS-ALPN-01 (RFC 7301, Application-Layer Protocol Negotiation). Несоответствие было связано с отсутствием некоторых проверок, выполняемых в процессе согласования соединений на базе TLS-расширения ALPN, применяемого в HTTP/2. Детальная информация об инциденте будет опубликована после завершения отзыва проблемных сертификатов.

Техническая разница между различными командами выключениями системы.

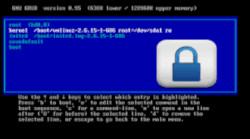

Техническая разница между различными командами выключениями системы. Метод заключается в редактировании опций загрузчика GRUB, чтобы установить пароль на их изменение при загрузке системы. Настройка делается в текстовых конфигурационных файлах GRUB, и при физическом доступе к компьютеру с возможностью загрузки с LIVE-дистрибутива можно обойти и эту защиту. При физическом доступе всегда остаётся вариант вынуть жёсткий диск и просмотреть его содержимое в другой ОСи. То есть настоящую защиту данных обеспечивает только их шифрование или шифрование всего диска, защита в виде пароля на загрузку не является надёжной!

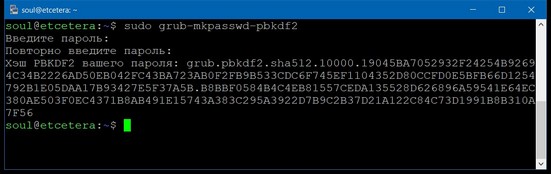

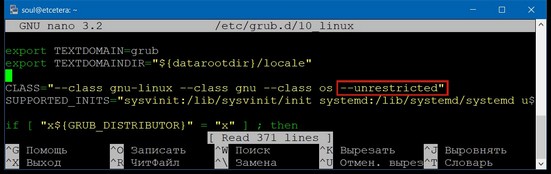

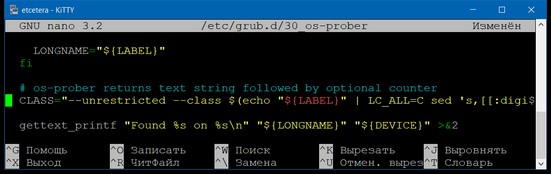

Метод заключается в редактировании опций загрузчика GRUB, чтобы установить пароль на их изменение при загрузке системы. Настройка делается в текстовых конфигурационных файлах GRUB, и при физическом доступе к компьютеру с возможностью загрузки с LIVE-дистрибутива можно обойти и эту защиту. При физическом доступе всегда остаётся вариант вынуть жёсткий диск и просмотреть его содержимое в другой ОСи. То есть настоящую защиту данных обеспечивает только их шифрование или шифрование всего диска, защита в виде пароля на загрузку не является надёжной!