Slackware Linux исполнилось 25 лет

25 лет назад, 17 июля 1993 года, Патрик Фолькердинг (Patrick Volkerding) представил первый релиз дистрибутива

25 лет назад, 17 июля 1993 года, Патрик Фолькердинг (Patrick Volkerding) представил первый релиз дистрибутива  Slackware Linux. Это старейший из ныне существующих дистрибутивов, оказавшим влияние на многие другие проекты. Наиболее известным ответвлением является

Slackware Linux. Это старейший из ныне существующих дистрибутивов, оказавшим влияние на многие другие проекты. Наиболее известным ответвлением является  SUSE Linux.

SUSE Linux.

Важными вехами на пути развития дистрибутивов, основанных на Slackware, были  Salix,

Salix,  Zenwalk (бывший

Zenwalk (бывший  MiniSlack) и

MiniSlack) и  Absolute Linux.

Absolute Linux.

Из продолжающих развитие модификаций дистрибутива Slackware Linux можно выделить такие ветки потомков:

- • дистрибутивы, базирующиеся на Slackware и дополненные той или иной системой пакетного менеджмента, например —

Voltalinux и

Voltalinux и  Draco GNU/Linux, использующие pkgsrc от

Draco GNU/Linux, использующие pkgsrc от  NetBSD, или

NetBSD, или  Frugalware, в котором применяется pacman, заимствованный из

Frugalware, в котором применяется pacman, заимствованный из  Archlinux;

Archlinux; - • LiveCD как общего (

Slax,

Slax,  Klax,

Klax,  Wolvix), так и специализированного (

Wolvix), так и специализированного ( Blin) назначения;

Blin) назначения; - • порты на аппаратные платформы, отличные от i486 (

SLAMD64 и

SLAMD64 и  Bluewhite — на AMD64,

Bluewhite — на AMD64,  Slackintosh — на PowerPC);

Slackintosh — на PowerPC); - • «национальные» варианты Slackware (

Karamad — иранская,

Karamad — иранская,  JoLinux — бразильская,

JoLinux — бразильская,  Nonux — голландская, и так далее).

Nonux — голландская, и так далее).

Показать

Первый выпуск Slackware был основан на ядре Linux 0.99pl10 и собран с использованием gcc 2.4.5. Графическое окружение было построено с использованием XFree-86 1.3 и оконного менеджера Open Look. Расцвет Slackware пришёлся на 1994-96 годы, в которые дистрибутив занимал лидирующие позиции среди других систем. Например, Slackware стал первым дистрибутивом, выпустившим релизы на основе ядра Linux 1.0 и 2.0 ( Debian Buzz с ядром 2.0 вышел на несколько недель позже, а

Debian Buzz с ядром 2.0 вышел на несколько недель позже, а  Red Hat 4.0 отстал на несколько месяцев). В последующем такие проекты, как Debian, Red Hat и SUSE, вытеснили Slackware, но вопреки многочисленным прогнозам о скором забвении проекта, дистрибутив по-прежнему жив и обновляется.

Red Hat 4.0 отстал на несколько месяцев). В последующем такие проекты, как Debian, Red Hat и SUSE, вытеснили Slackware, но вопреки многочисленным прогнозам о скором забвении проекта, дистрибутив по-прежнему жив и обновляется.

Основной причиной долгой жизни дистрибутива является неиссякаемый энтузиазм Патрика Фолькердинга, который спустя 25 лет по-прежнему остаётся лидером и основным разработчиком проекта. Кроме того, несмотря на солидный возраст, дистрибутив смог сохранить самобытность и простоту в организации работы. Отсутствие усложнений и простая система инициализации в стиле классических систем BSD делают дистрибутив интересным решением для изучения работы Unix-подобных систем, проведения экспериментов и знакомства с Linux.

Хаки и трюки

Хаки и трюки Виртуалки

Виртуалки Сисьадминство

Сисьадминство BASH-скрипты

BASH-скрипты Парусные суда

Парусные суда Праздники

Праздники Моё чтиво

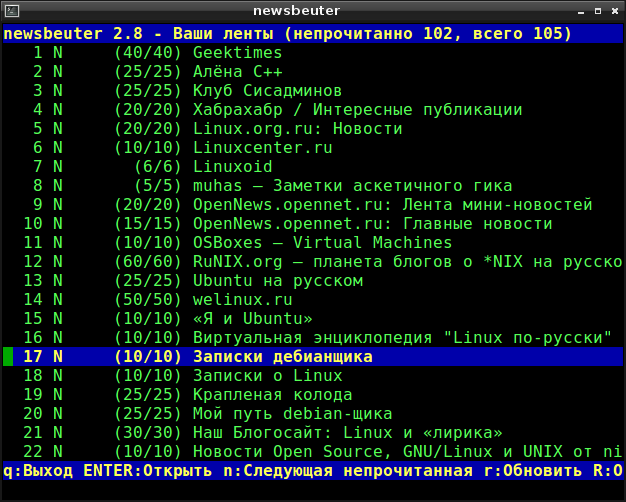

Моё чтиво Игра KSP

Игра KSP На прошедшей в конце прошлой недели в Берлине конференции

На прошедшей в конце прошлой недели в Берлине конференции  Fedora,

Fedora,  CentOS,

CentOS,  Инсталляцию Sourceforge, предназначенную специально для проекта Debian — alioth.debian.org, решили закрыть. Он предоставляет ту же функциональность, что и Sourceforge, но размещает у себя только те проекты, каторые удовлетворяют определенным критериям — в них должны участвовать члены Debian Project или же они должны способствовать росту популярности Debian.

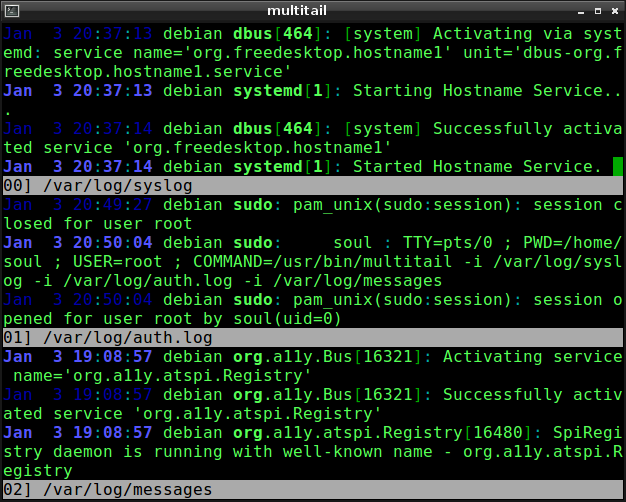

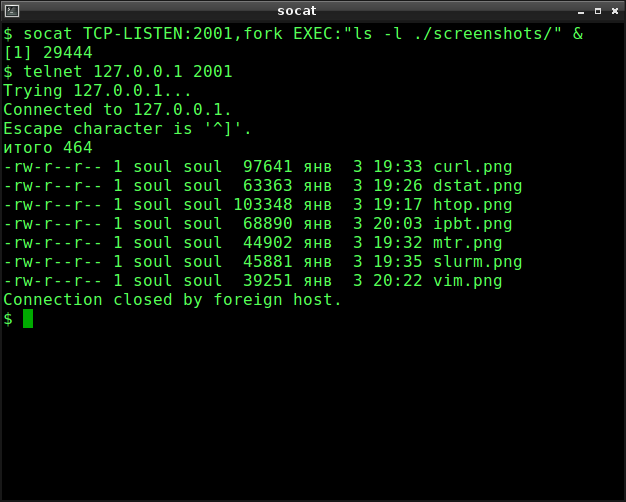

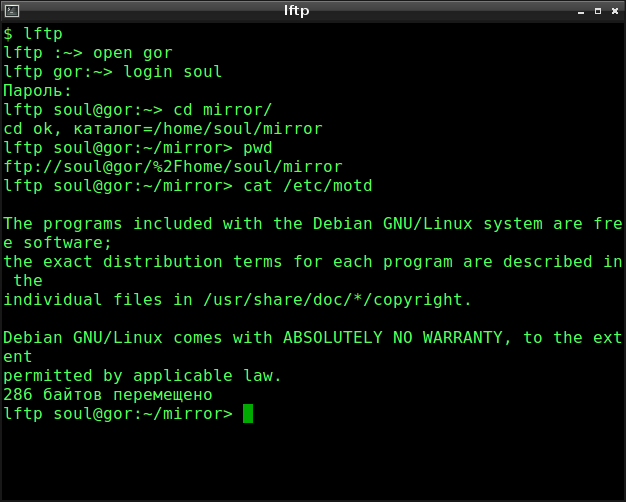

Инсталляцию Sourceforge, предназначенную специально для проекта Debian — alioth.debian.org, решили закрыть. Он предоставляет ту же функциональность, что и Sourceforge, но размещает у себя только те проекты, каторые удовлетворяют определенным критериям — в них должны участвовать члены Debian Project или же они должны способствовать росту популярности Debian. Для тестовых задач создал две виртуалки в

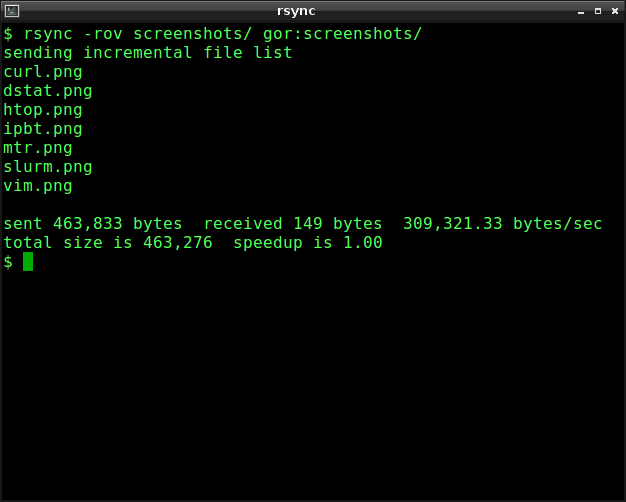

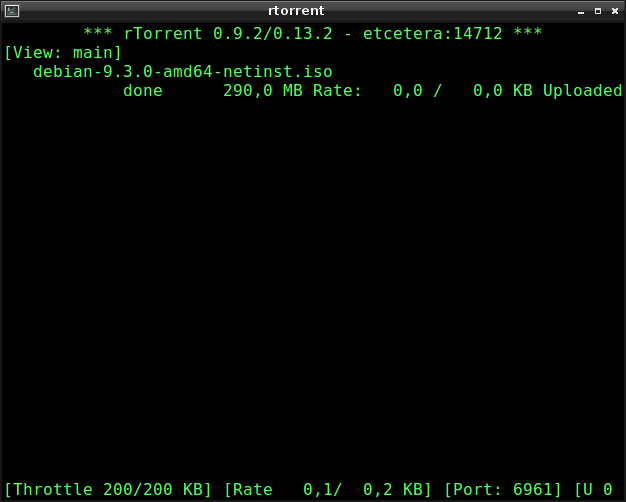

Для тестовых задач создал две виртуалки в  Виртуалбоксе — сервер и клиент. Обе виртуалки ставил с образа диска

Виртуалбоксе — сервер и клиент. Обе виртуалки ставил с образа диска  Debian 9.3.0 Netinst CD с архитектурой amd64)

Debian 9.3.0 Netinst CD с архитектурой amd64)

OpenWrt и

OpenWrt и  LEDE, развивающие дистрибутивы для различных сетевых устройств, таких как маршрутизаторы и точки доступа, объявили о воссоединении (

LEDE, развивающие дистрибутивы для различных сетевых устройств, таких как маршрутизаторы и точки доступа, объявили о воссоединении ( Шindoшs

Шindoшs Linux

Linux