Новая виртуальная ОСь — 10.05.2018

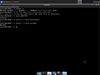

OpenMediaVault 4 (Arrakis)

OpenMediaVault 4 (Arrakis)

Дистрибутив, нацеленный на быстрое развёртывание сетевого хранилища. Проект OpenMediaVault основан в 2009 году после раскола в команде разработчиков  FreeNAS, в результате которого наряду с основанным на

FreeNAS, в результате которого наряду с основанным на  FreeBSD классическим FreeNAS было создано ответвление, разработчики которого поставили перед собой цель перевести дистрибутив на ядро Linux и пакетную базу

FreeBSD классическим FreeNAS было создано ответвление, разработчики которого поставили перед собой цель перевести дистрибутив на ядро Linux и пакетную базу  Debian.

Debian.

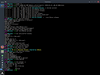

Делал просто:

Показать

Поставил систему, затем добавил юзера soul, сделал его судоером, потом

sudo apt-get install mate xorg

и

sudo usermod -a -G tty soul

После этого иксы стали запускаться без ошибок не только от рута.

Хаки и трюки

Хаки и трюки Виртуалки

Виртуалки Сисьадминство

Сисьадминство BASH-скрипты

BASH-скрипты Парусные суда

Парусные суда Праздники

Праздники Моё чтиво

Моё чтиво Игра KSP

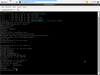

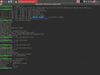

Игра KSP С конца сентября 2016 года решил ставить виртуалки (и не только) с разными операционными системами (Linux, BSD, вобщем — все *nix). Прокачиваю, так сказать, свой скил... Заодно анализирую некоторую инфу, полезную для распознавания типа и версии ОС. Снимаю скриншот с инфой, выведеной в шеле (чаще всего в BASH’е), в основном — вывод uname, содержимое разных /etc/*release* и /etc/*version*, выхлоп lsb-release (если это Linux-based distro), всякие kern.osrelease и kern.ostype (это если BSD-based), или ищу соответствующую инфу по разной экзотике.

С конца сентября 2016 года решил ставить виртуалки (и не только) с разными операционными системами (Linux, BSD, вобщем — все *nix). Прокачиваю, так сказать, свой скил... Заодно анализирую некоторую инфу, полезную для распознавания типа и версии ОС. Снимаю скриншот с инфой, выведеной в шеле (чаще всего в BASH’е), в основном — вывод uname, содержимое разных /etc/*release* и /etc/*version*, выхлоп lsb-release (если это Linux-based distro), всякие kern.osrelease и kern.ostype (это если BSD-based), или ищу соответствующую инфу по разной экзотике. plan9 или

plan9 или  XENIX386), снятыми с поддержки (как

XENIX386), снятыми с поддержки (как  Moblin 2, для которого не могу найти рабочую копию репозитория в сети), или трансформировавшимися в другие (как

Moblin 2, для которого не могу найти рабочую копию репозитория в сети), или трансформировавшимися в другие (как  LindowsOS /

LindowsOS / Linspire /

Linspire / Freespire /

Freespire / Xandros или

Xandros или  Mandrake /

Mandrake / Mandriva /

Mandriva / Mageia /

Mageia / OpenMandriva) — возникает информационный голод. Непонятно, как получать диагностическую инфу в таких системах, как узнать версию, номер релиза и т. д. и т. п. Приходится просеивать гору инфы на куче сайтов (часто с помощью archive.org или google-кеша, т. к. сайты многих устаревших ОС не содержат нужной информации или просто в дауне).

OpenMandriva) — возникает информационный голод. Непонятно, как получать диагностическую инфу в таких системах, как узнать версию, номер релиза и т. д. и т. п. Приходится просеивать гору инфы на куче сайтов (часто с помощью archive.org или google-кеша, т. к. сайты многих устаревших ОС не содержат нужной информации или просто в дауне).

OMV

OMV

IPFire 2.19

IPFire 2.19 Linux From Scratch. Начиная со второй версии используется только сетевой интерфейс IPCop.

Linux From Scratch. Начиная со второй версии используется только сетевой интерфейс IPCop. IPFire

IPFire

WEB-интерфейс, как у многих дистрибутивов такого назначения.

WEB-интерфейс, как у многих дистрибутивов такого назначения. Porteus 4.0

Porteus 4.0 Slax Remix) — LiveCD-дистрибутив операционной системы Linux, базирующийся на

Slax Remix) — LiveCD-дистрибутив операционной системы Linux, базирующийся на  Slackware. Не требует инсталляции, может загружаться с винта, USB- или CD-диска.

Slackware. Не требует инсталляции, может загружаться с винта, USB- или CD-диска. Porteus

Porteus

PiSi Linux 2.0 (Atatürk)

PiSi Linux 2.0 (Atatürk) Дистрибутив со скользящим обновлением (rolling release), форк дистрибутива

Дистрибутив со скользящим обновлением (rolling release), форк дистрибутива  Pardus, разрабатывавшегося в Турции в 2005-2011 годах (с пакетным менеджером Pisi).

Pardus, разрабатывавшегося в Турции в 2005-2011 годах (с пакетным менеджером Pisi). PiSi Linux

PiSi Linux

LuneOS 1.0 Decaf (Rockhopper)

LuneOS 1.0 Decaf (Rockhopper) webOS от Paml (в дальнейшем HP, затем LG) c переписанным с нуля пользовательским интерфейсом, использует Qt / QML, QtWebEngine. Работает на всех железках, на которых доступен

webOS от Paml (в дальнейшем HP, затем LG) c переписанным с нуля пользовательским интерфейсом, использует Qt / QML, QtWebEngine. Работает на всех железках, на которых доступен  CyanogenMod ROM.

CyanogenMod ROM. LuneOS

LuneOS

Mandrake 7.1 (Halium)

Mandrake 7.1 (Halium)

Red Hat и вышел в июле 1998 года. Дистрибутив

Red Hat и вышел в июле 1998 года. Дистрибутив  SparkyLinux 5.0 (Nibiru)

SparkyLinux 5.0 (Nibiru) Enlightenment и

Enlightenment и  LXDE.

LXDE. польская команда разработчиков

польская команда разработчиков  Ubuntu с Enlightenment в качестве рабочего стола по умолчанию, имеющей имя ue17r (Ubuntu Enlightenment17 Remix). Через несколько месяцев тестирования основная ветка системы была изменена на Debian, и переименована в SparkyLinux.

Ubuntu с Enlightenment в качестве рабочего стола по умолчанию, имеющей имя ue17r (Ubuntu Enlightenment17 Remix). Через несколько месяцев тестирования основная ветка системы была изменена на Debian, и переименована в SparkyLinux. SparkyLinux

SparkyLinux

NetBSD 7.1

NetBSD 7.1 NetBSD7

NetBSD7

Peppermint OS 8 Eight (2018-02-03)

Peppermint OS 8 Eight (2018-02-03) Lubuntu, производной от дистрибутива

Lubuntu, производной от дистрибутива  PeppermintOS

PeppermintOS

MX Linux 17.1 (Horizon)

MX Linux 17.1 (Horizon) antiX и

antiX и  MEPIS. Основан на «стабильной» ветке

MEPIS. Основан на «стабильной» ветке  Xfce.

Xfce. MXLinux

MXLinux