Обнаружена уязвимость в чипах Qualcomm и MediaTek с WPA2

Исследователи из компании Eset выявили новый вариант (CVE-2020-3702) уязвимости Kr00k, применимый к беспроводным чипам Qualcomm и MediaTek. Как и первый вариант, которому были подвержены чипы Cypress и Broadcom, новая уязвимость позволяет дешифровать перехваченный Wi-Fi трафик, защищённый с использованием протокола WPA2.

Исследователи из компании Eset выявили новый вариант (CVE-2020-3702) уязвимости Kr00k, применимый к беспроводным чипам Qualcomm и MediaTek. Как и первый вариант, которому были подвержены чипы Cypress и Broadcom, новая уязвимость позволяет дешифровать перехваченный Wi-Fi трафик, защищённый с использованием протокола WPA2.

Напомним, что уязвимость Kr00k вызвана некорректной обработкой ключей шифрования при отсоединении (диссоциации) устройства от точки доступа. В первом варианте уязвимости при отсоединении выполнялось обнуление сессионного ключа (PTK), хранимого в памяти чипа, так как дальнейшая отправка данных в текущем сеансе производиться не будет. При этом оставшиеся в буфере передачи (TX) данные шифровались уже очищенным ключом, состоящим только из нулей и, соответственно, могли быть легко расшифрованы при перехвате. Пустой ключ применяется только к остаточным данным в буфере, размер которого составляет несколько килобайт.

Показать

Ключевым отличием второго варианта уязвимости, проявляющейся в чипах Qualcomm и MediaTek, является то, что вместо шифрования нулевым ключом данные после диссоциации передаются вообще не зашифрованными, несмотря на то, что флаги шифрования устанавливаются. Из протестированных на наличие уязвимости устройств на базе чипов Qualcomm отмечены D-Link DCH-G020 Smart Home Hub и открытый маршрутизатор Turris Omnia. Из устройств на базе чипов MediaTek протестирован маршрутизатор ASUS RT-AC52U и IoT-решения на базе Microsoft Azure Sphere, использующие микроконтроллер MediaTek MT3620.

Для эксплуатации обоих вариантов уязвимостей атакующий может отправить специальные управляющие кадры, вызывающие диссоциацию, и перехватить отправляемые следом данные. Диссоциация обычно применяется в беспроводных сетях для переключения с одной точки доступа на другую во время роуминга или при потере связи с текущей точкой доступа. Диссоциацию можно вызвать отправкой управляющего кадра, который передаётся в незашифрованном виде и не требует аутентификации (атакующему достаточно достижимости Wi-Fi сигнала, но не требуется подключение к беспроводной сети). Проведение атаки возможно как при обращении уязвимого клиентского устройства к неуязвимой точке доступа, так и в случае обращения не подверженного проблеме устройства к точке доступа, на которой проявляется уязвимость.

Уязвимость затрагивает шифрование на уровне беспроводной сети и позволяет проанализировать лишь устанавливаемые пользователем незащищённые соединения (например, DNS, HTTP и почтовый трафик), но не даёт возможность скомпрометировать соединения с шифрованием на уровне приложения (HTTPS, SSH, STARTTLS, DNS over TLS, VPN и т. п.). Опасность атаки также снижает то, что за раз атакующий может расшифровать только несколько килобайтов данных, которые находились во время отсоединения в буфере передачи. Для успешного захвата отправляемых через незащищённое соединение конфиденциальных данных, атакующий либо должен точно знать момент их отправки, либо постоянно инициировать отсоединение от точки доступа, что бросится в глаза пользователю из-за постоянных перезапусков беспроводного соединения.

Проблема устранена в июльском обновлении проприетарных драйверов к чипам Qualcomm и в апрельском обновлении драйверов для чипов MediaTek. Исправление для MT3620 было предложено в июле. О включении исправлений в свободный драйвер ath9k у выявивших проблему исследователей информации нет. Для тестирования устройств на подверженность обоих вариантов уязвимости подготовлен скрипт на языке Python.

Дополнительно можно отметить выявление исследователями из компании Сheckpoint шести уязвимостей в DSP-чипах Qualcomm, которые применяются на 40% смартфонов, включая устройства от Google, Samsung, LG, Xiaomi и OnePlus. До устранения проблем производителями детали об уязвимостях не сообщаются. Так как DSP-чип представляет собой «чёрный ящик», который не может контролировать производитель смартфона, исправление может затянуться и потребует координации работ с производителем DSP-чипов.

DSP-чипы используются в современных смартфонах для совершения таких операций как обработка звука, изображений и видео, в вычислениях для систем дополненной реальности, компьютерного зрения и машинного обучения, а также в реализации режима быстрой зарядки. Среди атак, которые позволяют провести выявленные уязвимости, упоминаются: Обход системы разграничения доступа — незаметный захват данных, таких как фотографии, видео, записи звонков, данные с микрофона, GPS и т. п. Отказ в обслуживании — блокирование доступа ко всей сохранённой информации. Скрытие вредоносной активности — создание полностью незаметных и неудаляемых вредоносных компонентов.

Источники

https://www.opennet.ru/opennews/art.shtml?num=53512

https://blog.checkpoint.com/2020/08/06/achilles-small-chip-big-peril/

Хаки и трюки

Хаки и трюки Виртуалки

Виртуалки Сисьадминство

Сисьадминство BASH-скрипты

BASH-скрипты Парусные суда

Парусные суда Праздники

Праздники Моё чтиво

Моё чтиво Игра KSP

Игра KSP Всякие системные и просто нужные компьютерные фичи. Настройка софта, иногда восстановление железа, и прочее, что входит в сферы интересов от эникейшика до «full stack admin’а». В придачу —

Всякие системные и просто нужные компьютерные фичи. Настройка софта, иногда восстановление железа, и прочее, что входит в сферы интересов от эникейшика до «full stack admin’а». В придачу —  IBM выпустила для Linux тулкит для реализации полностью гомоморфного шифрования (FHE)

IBM выпустила для Linux тулкит для реализации полностью гомоморфного шифрования (FHE)

Часто для моих «изысканий» нужно установить графическую подсистему и рабочую среду на BSD-подобную ОСь. Обычно выбираю окружение Xfce как лёгкое, доступное и универсальное. Минутка рекламы:

Часто для моих «изысканий» нужно установить графическую подсистему и рабочую среду на BSD-подобную ОСь. Обычно выбираю окружение Xfce как лёгкое, доступное и универсальное. Минутка рекламы: FreeBSD 11.4:

FreeBSD 11.4: NetBSD 7.1:

NetBSD 7.1:

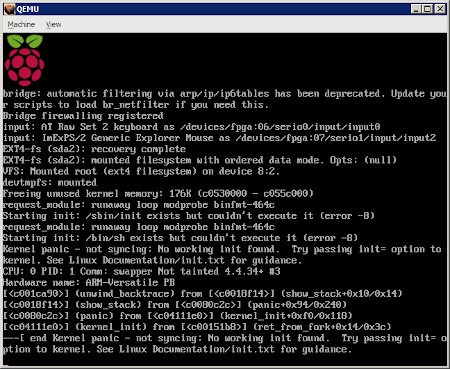

QEMU виртуалки с образа диска (в основном IMG) возникает ошибка Kernel panic — not syncing: Attempted to kill init!: Показать

QEMU виртуалки с образа диска (в основном IMG) возникает ошибка Kernel panic — not syncing: Attempted to kill init!: Показать

У меня есть старая железка с

У меня есть старая железка с  DebWrt 2.0 на борту, вот такая:

DebWrt 2.0 на борту, вот такая:

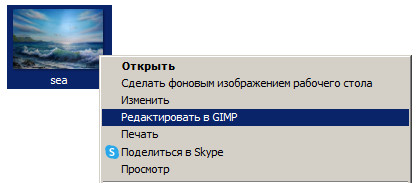

Шindoшs), захотел сделать для файлов изображений контекстное меню «Редактировать в GIMP». Для этого создал

Шindoшs), захотел сделать для файлов изображений контекстное меню «Редактировать в GIMP». Для этого создал  reg-файл с таким содержимым (путь к бинарнику редактора нужно исправить на актуальный):

reg-файл с таким содержимым (путь к бинарнику редактора нужно исправить на актуальный):

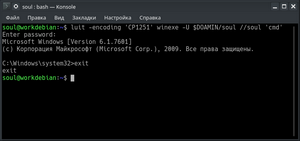

Недавно возникла необходимость в том, чтобы рулить виндовым сервером в домене удалённо прямо из консоли Linux-сервера. Гугляж выдал варианты типа xfreerdp, ssh-сервера для Windows, rdesktop’а, psexec’а и winexe. Мне захотелось попробовать прикрутить winexe.

Недавно возникла необходимость в том, чтобы рулить виндовым сервером в домене удалённо прямо из консоли Linux-сервера. Гугляж выдал варианты типа xfreerdp, ssh-сервера для Windows, rdesktop’а, psexec’а и winexe. Мне захотелось попробовать прикрутить winexe. Debian 10 ’Buster’. Готового пакета нет, поэтому по мануалу скачал с

Debian 10 ’Buster’. Готового пакета нет, поэтому по мануалу скачал с

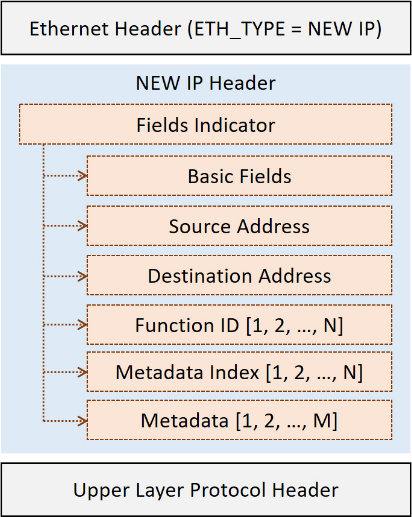

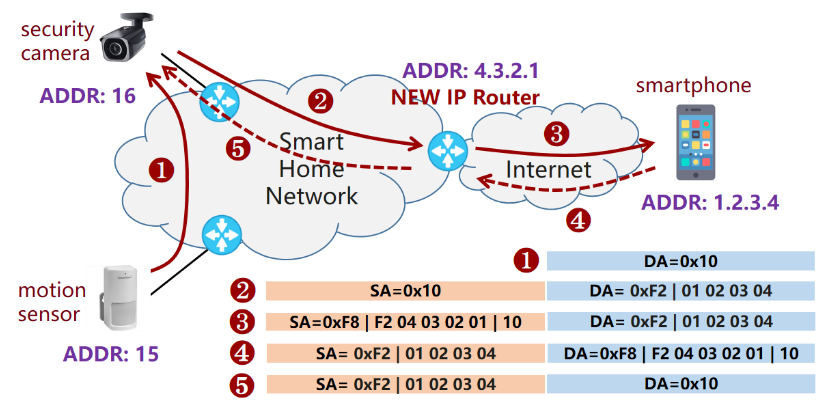

Компания Huawei совместно с исследователями из Университетского колледжа Лондона

Компания Huawei совместно с исследователями из Университетского колледжа Лондона

Некоммерческий удостоверяющий центр Let’s Encrypt, контролируемый сообществом и предоставляющий сертификаты безвозмездно всем желающим, объявил о внедрении новой схемы подтверждение полномочий на получение сертификата для домена. Обращение к серверу, на котором размещён используемый в проверки каталог «/.well-known/acme-challenge/», теперь будет осуществляться с использованием нескольких HTTP-запросов, отправляемых с 4 разных IP-адресов, размещённых в разных датацентрах и принадлежащих к разным автономным системам. Проверка признаётся успешной только, если как минимум 3 из 4 запросов с разных IP оказались успешными.

Некоммерческий удостоверяющий центр Let’s Encrypt, контролируемый сообществом и предоставляющий сертификаты безвозмездно всем желающим, объявил о внедрении новой схемы подтверждение полномочий на получение сертификата для домена. Обращение к серверу, на котором размещён используемый в проверки каталог «/.well-known/acme-challenge/», теперь будет осуществляться с использованием нескольких HTTP-запросов, отправляемых с 4 разных IP-адресов, размещённых в разных датацентрах и принадлежащих к разным автономным системам. Проверка признаётся успешной только, если как минимум 3 из 4 запросов с разных IP оказались успешными.